【多芬诺白皮书系列】了解 SCADA 安全的深度包检测

了解 SCADA 安全的深度包检测

作者

Eric Byres,专业工程师(P. Eng.),ISA 会员

Toifno Security 首席技术官 & 副总裁

www.tofinosecurity.com

整理

青岛多芬诺信息安全技术有限公司

摘要

当前世界上的制造业、能源以及运输业基础设施正面临一场严峻的安全危机。这些关键系统 在很大程度上都基于传统的 SCADA 和工业控制系统(ICS)产品和协议。其中很多产品都数 十年之久,且在设计上未考虑信息安全因素。

然而,工业领域也融入了像 Ethernet 和 TCP/IP 这样的新的网络技术,实现了即时访问整个 组织(包括工厂)的数据。这一互联在提高效率的同时,也显著增加了控制系统在外部因素如蠕虫、病毒和黑客面前的暴露程度。

鉴于工业系统通常的生命周期是 15-20 年,(所以通过更新 ICS 和 SCADA 设备来获得更高的 信息安全需要花费很长时间)。这就使得数以百万计的老旧控制系统非常容易受到侵害,甚 至最缺乏经验的黑客都可以对其发起攻击。如果黑客或蠕虫进入了控制系统,就能利用协议 来禁用或破坏大多数的工业控制器。

幸运的是我们有了有效且易于部署的解决方案来应对该安全危机。采用一种名为“深度包检测”(DPI)的先进技术,SCADA 防火墙可提供对控制系统通讯的细粒度控制。本白皮书解释了 什么是 DPI 及其与传统 IT 防火墙的对比。随后概括了工程师们如何使用 DPI 来阻止非法恶意 通讯,同时避免对控制系统的不必要影响。然后通过一个案例阐述了一家航道管理公司如何 使用多芬诺 Modbus DPI 防火墙来保护担负关键任务的运河系统。

需要更安全的技术

过去的十年里,工业领域SCADA和过程控制系统使用了一些新的网络技术如以太网(Ethernet)和TCP/IP,通过即时访问整个组织(包括工厂)的数据,使公司的运营更有效,商务实践更便捷。

企业从这些新技术获益的同时,也发现了允许大范围用户访问控制系统所带来的固有危险。 公司系统互联使管理者、客户和供应商能够访问,大大增加了系统在外部因素如蠕虫、病毒 和黑客面前的暴露程度。

更糟的是,SCADA 和工业控制系统(ICS)使用的网络协议,在设计上未考虑到信息安全问题。如果这些协议能提供限制用户相关操作的能力,那就就变得更加简单且易于被破坏。如果一个人可以从控制器读取数据,那么他也可以关闭控制器或对控制器进行重新编程。

这些问题可能至少在未来十年内还是存在的。工业控制系统很少更换;其生命周期可能是 10 年、20 年甚至更长。同样地,SCADA 和 ICS 协议的安全局限性无法通过补丁来解决,因 为其功能性是在已建立的标准中定义了的。

新的、更安全的 ICS 和 SCADA 设备的广泛使用,还需要很多年的时间。这就使得数以百万计的老旧控制系统非常容易受到侵害,甚至最缺乏经验的黑客都可以对其发起攻击。如果黑客或蠕虫进入了控制系统,就能利用协议禁用或者破坏大多数的工业控制系统。

好消息是目前有了针对这个问题的解决方案。该方案使用简便,不需要彻底更换上亿美元 SCADA 和 ICS 设备。此外,该方案也是很奏效的。

该解决方案是一种名为“深度包检测”(DPI)的技术,该技术提供对 SCADA 网络通讯的细 粒度控制。本白皮书解释了什么是 DPI,以及如何使用多芬诺 DPI 对全世界的关键 SCADA 系统进行安全保护。

一些防火墙的基础知识

要了解 DPI 如何工作,重要的一步是了解传统 IT 防火墙的工作原理。防火墙是监视、控制网络中或网络间通讯流量的设备。防火墙拦截流经其的通讯,将每条消息同预定义的一组规则(被称为访问控制列表或ACL)进行对比。任何与 ACL 不匹配的消息都将被阻止无法通过防火墙。

传统的防火墙ACL检查一条消息F1F的三个方面:

1. 发送消息的计算机的地址(即源 IP 地址);

2. 接收消息的计算机的地址(即目标 IP 地址);

3. 目的端口号字段。

对源地址和目标地址的检查很容易理解。基于计算机的 IP 地址,这些检查限制了到达指定 计算机的通讯流量。只要地址不变,防火墙就能控制哪些计算机可以交互。

需要对目标端口号做进一步的解释。这些端口不是像以太网或 USB 端口一样的物理端口, 而是嵌入在每条 TCP 或 UDP 消息中的特殊号码,用来识别消息中携带的应用层协议。例如, Modbus/TCP 协议采用的是 502 端口,而 web 协议 HTTP 用的是 80 端口。这些端口号是由互 联网号码分配机构(IANA)注册管理的,很少变更。

结合起来,假设用户只允许从 IP 地址为 192.168.1.10 的客户端到 IP 地址为 192.168.1.20 的 web 服务器的 web 通讯(即 HTTP 通讯)。可定义一条 ACL 规则如下:

“Allow Src=192.168.1.10 Dst=192.168.1.20 Port=HTTP”

将该 ACL 规则装载到防火墙中,任何信息只要满足这三个条件就允许通过。

如果用户希望阻止所有的 Modbus 通讯通过防火墙。只需简单地定义一条规则阻止所有目的 端口字段包含 502 的数据包。

看起来很简单,不是吗?

问题:SCADA/ICS协议没有粒度控制

上述简单方案的问题在于太过绝对化,非是即非。使用传统的 IT 防火墙,要么允许要么阻 止某个协议的通过,无法提供对协议的细粒度控制。

这是一个头疼的问题。因为 SCADA ICS 协议本身没有粒度控制。从端口号来看,数据读信息 和固件升级信息几乎完全一样。如果允许从 HMI 到 PLC 的数据读通过传统的防火墙,同时 也放行了编程信息。这是一个严峻的信息安全问题。

例如,2009 年春,美国一家政府机构出台了一份针对重要能源机构的报告,报告指出:

“对于基础设施和关键资源(CIKR)中控制系统的固件升级,已经识别并验证了在该过程中的一个漏洞,需要制定一个缓和计划来保护已安装相关设备的客户群和国家的 CIKR。 固件漏洞减缓步骤[包括]用恰当的防火墙规则来阻止网络固件升级。”

不幸的是,市面上的 IT 防火墙无法区分不同的 SCADA 命令。因此,“用恰当的防火墙规则来 阻止网络固件升级”的结果是,阻止了所有的 SCADA 通讯。考虑到可靠的 SCADA 通讯对于 大多数工业设施都是至关重要的,许多工程师都选择让所有的消息都通过,对于信息安全问 题则抱着碰运气的念头。

解决方案:深度包检测

很明显,防火墙需要进一步深入到协议内部,以便更精确地了解协议的具体用途。而这正是 深度包检测能实现的。应用传统的防火墙规则后,(DPI)防火墙能检查 TCP/IP 消息中包含的 内容并应用更细化的规则。其设计目的是了解特定的 SCADA 协议,过滤对控制系统重要的 字段和值。根据不同的协议,这些字段可能包括命令(例如寄存器读和写)、对象、服务(获取配置信息)以及 PLC 地址范围。

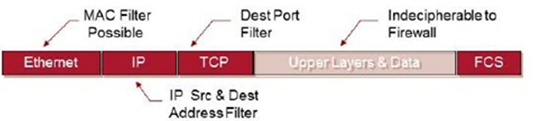

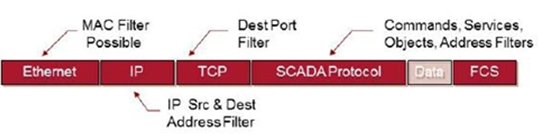

传统的 IT 防火墙能理解并过滤:

SCADA DPI 防火墙能理解并过滤:

图 1:传统防火墙和 DPI 防火墙的过滤项对比。传统防火墙无法理解 SCADA 协议,因此只能将所有的 SCADA 消息看做一个组,允许或拒绝其通过。

例如,Modbus DPI 防火墙(像霍尼韦尔 Modbus 只读防火墙和施耐德 ConneXium Tofino 防火 墙)可以判定 Modbus 消息中包含的是读命令还是写命令,然后丢弃所有的写信息。一款好的 DPI 防火墙还能对针对格式奇怪的消息或异常行为网络通讯进行“完整性检查”,(例如 10,000 条应答信息响应一条单个请求信息)。这些异常信息都表明黑客创建的通讯正试图破坏 PLC,必需被阻止。

现实中的DPI SCADA安全

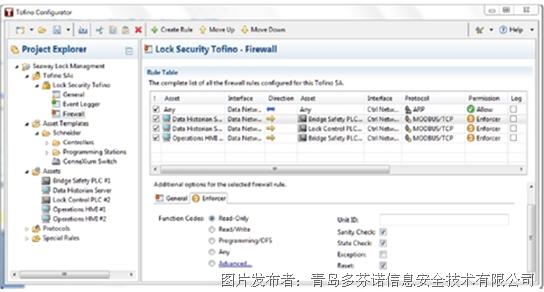

SCADA/ICS 通讯的细粒度控制可以显著提高系统的安全性和可靠性。例如现实中某航道管理公司的案例。为确保船只和车辆交通的安全,该公司所有的控制闸和桥梁都采用施耐德的 PLC。确保这些 PLC 不被篡改对于保障船只以及桥上公众的安全至关重要。

该公司面临的问题是一些操作计算机需要持续访问 PLC 来获取数据。但是,只有特殊的控制 计算机才允许发送指令,影响设备的操作。传统的密码或 IT 防火墙解决方案并不安全,因 为它们不能提供必要的细粒度控制。

实际采用的解决方案是使用 Modbus DPI 防火墙来控制到 PLC 的所有通讯。只允许 Modbus 读信息访问 PLC(少数高度安全的电脑除外)。阻止所有的远程 Modbus 编程命令,只有现 场工程师才有编程权限。共计在 24 处位置安装了 54 个 DPI 防火墙,系统自 2008 年年底运行以来从未出现过故障。

图 2:防火墙规则限制了实时数据库和 PLC 间的 Modbus 通讯为只读。其它过滤器诸如“完 整性检查”和“状态检查”,用来确保所有的通讯都满足 Modbus 规格。

为什么应对新型恶意软件需要DPI技术

五年前,DPI 仅是一项“锦上添花”的功能。现在由于新一代蠕虫病毒的出现,如 Stuxnet、 Duqu 和Conficker,想要确保 ICS 和 SCADA 系统的安全,DPI 则是一项必备的技术。

当今的恶意软件设计人员都明白防火墙和入侵检测系统能立刻识别出异常协议的使用。他们 知道如果正常情况下网络中的协议有 HTTP(即网页浏览),Modbus 和 MS-SQL(即数据库查 询),一旦新协议突然出现就会引起智能系统管理员的警惕。

因此蠕虫病毒设计者想办法把他们的网络通讯隐藏在其欲攻击的网络使用的协议内,躲开“雷达扫描”。例如,现在许多蠕虫病毒把自己的出站通讯隐藏在看起来很像正常的 HTTP 信息中。

Stuxnet 病毒就是一个很好的例子。在感染新设备,与受感染机器间的对等(P2P)通信方面, Stuxnet 大量使用了远程过程调用(RPC)协议。

图 3:Stuxnet 以多种方式传播,包括使用 RPC 协议作为载体。深度包检测可检测到这种协 议的不规范使用,并限制一些蠕虫传播的方式。

在现代控制系统中,RPC 协议以各种正当目的被广泛使用,因此它成了攻击 SCADA 和 ICS 的 一个可利用的理想协议。例如,主要的工业集成技术 OPC Classic 就是基于 DCOM 的,需要 允许 RPC 通讯。

此外,控制系统服务器和工作站通常可以共享文件或打印机,需要使用微软的 SMB 协议,而该协议也在RPC 上运行的。上述案例最大的相关点在于,所有的西门子 PCS7 控制系统都 大量使用了基于 RPC 的专有信息技术,作为管理员,如果你监控已被 Stuxnet 感染的网络的网络通讯,看到的现象仅仅是 RPC 通讯比平时多一点点而已,几乎不足以引起报警。

即使怀疑某些地方出问题了,如果使用普通的防火墙,也无济于事。简单地阻止所有的 RPC 通讯可能会导致整个工厂的通讯故障。没有工具(即深度包检测)来检测 RPC 信息内容并 阻止可疑通讯,根本无法阻止恶意软件。

深度包检测为SCADA提供强大的安全保障

DPI 技术是一个非常强大的信息安全工具。工程师利用该技术可以阻止恶意信息和不恰当的SCADA/ICS 通讯,同时避免对控制系统造成不必要的影响。没有 DPI 技术的话,现代蠕虫病毒的设计者就明显占了上风。为避免风险威胁,DPI 技术已经成了所有工业防火墙的必选项。

参考资料

How Stuxnet Spreads

https://www.tofinosecurity.com/how-stuxnet-spreads

PLC Security Risk: Controller Operating Systems

https://www.tofinosecurity.com/blog/plc-security-risk-controller-operating-systems

Tofino Enforcer Revolutionizes Modbus TCP/IP Security

http://www.tofinosecurity.com/article/tofino%E2%84%A2-enforcer%E2%84%A2-revolutionizesm odbus-tcpip-security

Tofino Modbus TCP Enforcer Loadable Security Module Information

https://www.tofinosecurity.com/products/Tofino-Modbus-TCP-Enforcer-LSM The Data Sheet for this product follows this White Paper.

Tofino OPC Enforcer Loadable Security Module Information

http://www.tofinosecurity.com/products/Tofino-OPC-Enforcer-LSM The Data Sheet for this product follows this White Paper.

Securing Your OPC Classic Control System

http://www.opcfoundation.org/DownloadFile.aspx?CM=3&RI=781&CN=KEY&CI=282&CU=4

Using Tofino™ to Control the Spread of Stuxnet Malware

http://www.tofinosecurity.com/professional/using-tofino-control-stuxnet

Video: MTL Instruments’ security video showing how a worm on a USB key attacks a PLC over Modbus TCP

http://www.youtube.com/watch?v=G4E0bxZGZL0

提交

能源领域网络安全框架实施指南(英文版)

【指导手册】有效网络防御的关键控制

【操作指南】SCADA与过程控制网络防火墙配置指南

【指导手册】控制系统安全实践汇编

【操作指南】工业控制系统(ICS)安全指南

投诉建议

投诉建议