【专家博客】网络安全挑战依旧持续

据美国国土安全部工业控制系统网络应急响应小组(ICS-CERT)的统计,在Stuxnet攻击伊朗过程控制系统之前的十年间,对于工业领域所有的控制系统,全球总共只有5个已知的数据采集与监视系统(SCADA)漏洞。而在Stuxnet出现以后,在2011年,漏洞数目已经跃至215个。去年,该统计数据已达到248个(表1)。

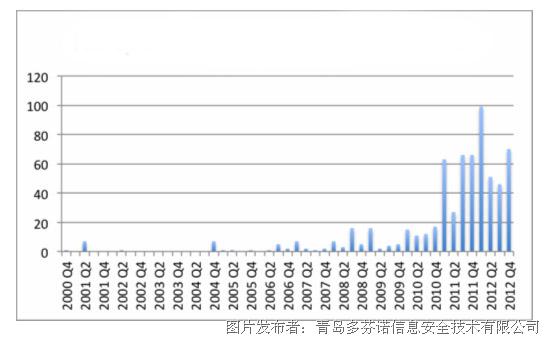

专门针对控制系统的漏洞

图1 2011年,ICS-CERT报告中披露的工业控制系统产品漏洞增长了753%。数据来源:ICS-CERT

“由于Stuxnet的出现,破坏分子了解和破坏工业领域的障碍已减少许多。SCADA和过程控制之前的确在黑客们的破坏范围之外,但现在所有人都听说过他们了,”多芬诺安全公司(http://www.tofinosecurity.com.cn/)的CTO兼工程副总裁Eric Byres如此表示。

而且破坏分子来源广泛。比如Shamoon病毒攻击就被认为是由一群学生设计的。Eric指出“这些看起来是很外行的代码,却成功地破坏了沙特石油公司的30,000个硬盘驱动器,”

另一个极端案例是受国家支持的信息收集活动,例如Nitro恶意软件。该软件出于工业间谍活动的目的攻击了25家化学品和高级材料制造商。

Byres补充道“Stuxnet病毒已经将过程控制系统隐藏的一面公布于众。尽管多年以来,像Windows、Linux和Apple等公司的安全防护不断升级,但对于过程控制领域,情况却并非如此。总体来说,我们已经提高了黑客们的能力和兴趣,而对控制系统安全防护的工作还没有做足。”

面临的主要挑战

Eric认为化工业需要克服网络安全的三大挑战。

首先是信息技术(IT)和过程控制领域不同的世界观。例如,IT界可能会说“等明年升级时,当前软件就被替代了——这样任何安全问题都会被解决。”然而,过程控制产品却有20至30年的生命周期。数千亿美元的过程控制器在那儿运行着,其中多数在设计之初并未考虑安全因素,并且在打补丁方面也问题重重。

Byres说,一个很好的佐证就是Texas州的一家工厂。工厂的分布式控制系统/可编程逻辑控制器(DCS/PLC)网络中安装了Cisco防火墙。供应商假设了防火墙是用在IT环境中,在安装时选择了默认设置。而默认的IT设置假定进来的网络通讯都是不可信的,所以应当被阻断。“不幸的是,在该案例中,从DCS到PLC的网络通讯是很关键的。防火墙阻断了来自DCS网络通讯导致工厂停车三个小时。”因此,尽管防火墙本身很好,但观念错了:像“进来的网络通讯都是不可信的”这种未经核实的假设会对工厂车间造成毁灭性的影响。

沙特阿美石油公司遭受攻击

图2 2012年沙特石油公司被病毒攻击。工厂内30,000台电脑受到感染。图片来源:沙特阿美石油公司

第二大挑战是不同的优先级。对于IT领域来说,保密性是重中之重。而在化工厂运行中,安全性和可靠性才是关键。在IT界如果认为系统受到了黑客攻击,可以随时关闭系统。而在化工厂,你最不愿做的一件事就是关闭工序。对此,Byres引用了一位从事将天然气用转换器转换为燃料油的客户的话,“不管因为什么原因而关闭工序,工序中的石蜡都会凝固。这样你就遇上大麻烦了。因此你应该采取不同于IT领域的方法来处理工业领域中的安全问题。”

Eric还指出很多大型的化工企业——如陶氏化学公司——都非常善于让IT人员和操作员工共同合作来制定决策。然而,对于中型企业,情况就不同了。“就好像IT部门和过程控制部门互相不知道彼此的存在一样。而对网路安全的需求让这一切更加糟糕。”

第三大挑战就是要克服恐慌。安全问题的规模让一些人不知所措。Byres了解到那些取消所有网络安全计划的小型化学公司之所以这么做,是因为他们被告知这是一个需要花费100万美元的项目。“我认为企业应当意识到,他们不需要一口吃成个胖子。需要的只是一个起步。”

入侵者通常会力求造成尽可能严重的损害——对化工行业而言,这意味着要攻击安全性和可靠性。

多芬诺曾参与过一个石油天然气行业远程使用Caterpillar涡轮机的项目。最终选择的解决方案是只读防火墙。可以远程分析工序但不可以更改。“你必须在现场才能做这些改动。我认为那是一个合理的方法;而且将远程监控和远程编程分离也有合理正当的理由。”

对于那些只是在极少情况下才停车的化工工厂而言,多芬诺公司研发出了工业用嵌入式防火墙。现在作为公司最大的业务之一,这些防火墙通常被用在安全系统和控制器集合的前端。

接下来是关于补丁和补偿性控制的问题。通常,无法对年代久远的控制设备打补丁,因为供应商已经不再生产,并且停止提供补丁了。

时间也是一个因素。对基础PLC或DCS代码的任何更改都需要经过详细的验证,才能发布补丁。Byres指出,某PLC产品漏洞在网上公布的4个月以后,其供应商才发布相应的补丁。相比之下,多芬诺只用了十天就创建并验证完了针对这些漏洞的必要的补偿性控制。这是因为补偿性控制规则独立于PLC软件,因而更易于建立和测试。Eric说“对于防火墙,也需要经过相同的验证过程,但测试工作要少些——基本上就是:‘这些规则是否能阻挡异常信息同时允许正常信息消息通过?’这就简单快速的多了”。

保障网络边界安全

Waterfall Security Solutions公司工业安全副总裁Andrew Ginter表示,非授权或未认证人员能够成功登录化工企业关键网络的原因主要有两点。

首先是,大型化工企业工程功能集中化的趋势。“远程访问被用于解决工程问题,Waterfall公司特别担心这一点被黑客们盯上。集中化的技术支持可能有利于节约成本,但对安全防护却非常不利”

其次,如何管理IT和控制系统也存在差异。“两者之间一直就有显著的差别,但人们直到现在才意识到二者的差别究竟有多大。”

作为案例,Ginter将标准IT网络的管理工作和化工厂的安全仪表系统(SIS)的实施进行了对比。

尽管两者都包含一些工程变动控制,但标准IT管理的重点在于不断修改反病毒签名的补丁/安全管理。IT网络面临着持续的无处不在的威胁——任何网页和电子邮件都可能被攻击——而且威胁还在不断进化。在某种程度上,要领先于破坏分子就需要不断地改变。相反的是,Ginter指出:“SIS设备的唯一目的就是留意那些不安全的状况,并在观测到不安全状况时触发安全停车——SIS的管理必然得极其谨慎。

谈到化工企业如何保障网络安全,关注的重点更多的是在DCS和控制系统独有的技术和工艺上。Ginter着重指出三点:

1. 设备防火墙。它们能控制哪些仪器能向设备发出命令,有时还能控制能够发送哪些命令。这样,被攻破的主机就无法通过发送命令来破坏设备运行,而是需要更高级的网络攻击才可以。

2.应用控制(也被称为白名单)。白名单规则指出了被认可且被授权运行的软件,阻止任何未被认可的软件运行。这一措施有效地阻止了常见的恶意软件以及大部分零日攻击。

一些供应商现在都安装了白名单系统。比如McAfee公司已经与德国汉诺威的西门子工业自动化事业部建立合作,研发针对破坏性软件、高级持续性威胁和零日恶意软件攻击的应用控制解决方案。Honeywell也提倡白名单技术为众多有价值的网络安全技术的一种。

3.单向安全网关。Waterfall公司2004年在以色列研发出硬件增强型的单向安全网关。该项技术如今已被以色列的过程公司广泛使用。目前该公司在北美最大的客户群是发电业,在化工和炼油业的重要性也迅速增加。

传统的防火墙本质上是软件,而单向网关却是硬件。Waterfall推出的网关由两个部件组成,一是激光器,二是接收器。这两部分由短的光纤电缆相连。标准的光纤组件的每个芯片上都包含一个激光器和一块光电池,这样使用芯片的电脑就可以同时发送和接收信息。而Waterfall的芯片只包含了其中一个或另一个。因此,传送网关只能发送信息,接收网关只能接收信息。在接收网关上没有激光发送器,也就无法通过光纤给传送网关发送任何恶意软件,或远程控制攻击,或任何信息。

在工厂控制的层次结构中,有两类网络接口适用使用单向安全网关。其中一个SIS和DCS网络之间的接口。另一个是工厂/操作网络与公司网络之间的传统接口。

对于未来控制系统网络安全是否包含DCS系统常规使用的“主机强化”技术,包括主机防火墙、反病毒手段、安全更新、每用户密码以及设备通信加密等,以及使网络充满软目标,例如通过强大的物理安全和网络边界安全机制来保护的控制系统,对此Ginter认为最终结论还有待分晓。

“不管结论是什么,化工控制系统防护在一定程度上肯定落后于IT防护,因此,网络边界防护对保障控制系统软中心的安全将始终发挥重要作用。

提交

能源领域网络安全框架实施指南(英文版)

【指导手册】有效网络防御的关键控制

【操作指南】SCADA与过程控制网络防火墙配置指南

【指导手册】控制系统安全实践汇编

【操作指南】工业控制系统(ICS)安全指南

投诉建议

投诉建议