【专家博客】为SCADA和ICS安全系统打补丁(二)

如果大家读过我之前的关于为控制系统安全打补丁的博客,你们可能会认为我是完全反对打补丁的。但猜猜看?我其实一点儿都不反对!

实际上,我认为应用补丁是一个完整的安全系统的关键部分。据US-CERT(美国计算机应急响应小组)统计,大约95%的网络入侵可以通过为系统更新适当的补丁来避免。而如果你从来不打补丁,你将让你的系统完全暴露在几十年的恶意软件前。

我所反对的是将打补丁当成一个对安全漏洞不由自主的迅速反应 。你认为你若无法控制打补丁的过程,便无法期望控制系统可靠地运行。

引用陶氏化学的Richard Brown(市场开发部副总监——译者注)所言:

“补丁管理就是对变动的风险管理”。

补丁是对你的系统的改变。而对系统的这些改变都需要管理。一个人不能盲目地对进程控制环境配置新的补丁而不面临操作紊乱的风险。因此就需要精心的用政策措施和实践经验来平衡我们对系统的可靠性和安全性两方面的需求。

一个成功的补丁策略可以平衡系统可靠性与安全性。

图片来源:APerfect World

优先化你的安全补丁

在补丁管理方面有很多推荐措施,其中我个人比较看好的一个来自于爱迪生电器协会(EEI)。他们的建议是按优先次序为机器更新补丁程序。而优先次序的判断基于两个因素:被修补的系统的危急程度和补丁本身的危急程度。

爱迪生电器协会(EEI)的程序需要启动两个子系统。第一个子系统包含一个列示了所有优先化机器的详单,并分组界定了他们打补丁的时间和方法。

有些机器属于“及早采纳型”,他们一有可用的补丁就安装,就好像他们是测试机或是有质量保证的机器。通常而言,都是针对实验或培训用的计算机。“关键业务型”机器就是那种在及早采纳型机器稳定操作一段时间后会自动打补丁(根据补丁的危急程度),并且认可那些从控制系统供应商处获得的补丁的机器。这种机器后来升级成为“禁止接触型”机器,这类机器使用时就需要在应用补丁之前人工干预并且/或者详细咨询供应商。

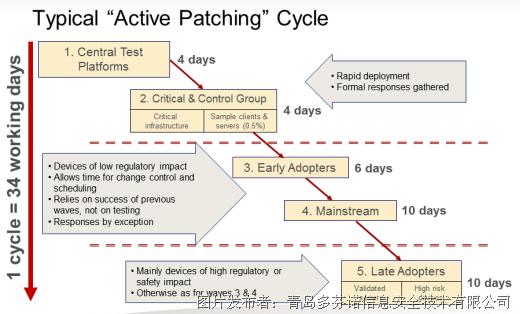

下图是Astra-Zeneca(A-Z)制药公司的一个例子,显示了他们系统的补丁循环。

Astra-Zeneca 图解,取自“SCADA和ICS补丁:在进退维谷之境”的演讲

来源:Joakim Moby, Astra-Zeneca,2006年工业标准年会博览会

第二个子系统是记录了新发布的补丁及其对进程操作的重要性水平的程序。当公布一个新漏洞和/或者一个可用的补丁方案,此程序就可以追踪记录它的潜在影响——对公司的控制系统是好还是坏。然后该补丁就会被评估,其风险评估的结果将被用于确定补丁被采纳的优先级。

例如,风险评估可以追踪一系列问题的处理进程以判定补丁的紧迫性和需要进行测试的级别。这些问题可能包括以下关注点,如“补丁还处于研发期吗?”或者“供应商所指定的安全级别是什么?”或者“它是否受到过供应商的测试?”

此风险评估可以确定整个的补丁实施层次。做这个评估的重要指导可以从供应商网站处获得,如霍尼韦尔的微软安全修补资格矩阵(需要登录许可才能访问),它就报告了新近发布的补丁的测试状态。

执行补丁应对计划

补丁实施层次是预先与应对计划绑定在一起的。下面的表格列举了几种不同的应对计划。这些计划是依照不使用补丁的风险高低而区分的。

比如,如果一个给定的补丁所针对的漏洞风险低,那么其采纳和测试循环的工作都可以暂缓。若风险高,那么该补丁就需要尽快配置。若需要比下面列示的三种更多(更少)的应对计划,也可按需创建。

应对计划 攻击性 实施层次 测试级别 Alpha 低 每季度 高 Bravo 中 下周末前 中 Zebra 高 48小时内 低

任何补丁计划的制定都需要与所有软件和系统供应商的密切合作。许多供应商已经有一个系统,用于优先化补丁并批准其应用程序与内部补丁管理系统绑定。如前所述,霍尼韦尔有一个补丁批准程序,用于在微软补丁发布的5天内为他们的新版软件批准可用补丁——且对这些重要补丁的批准通常几小时内就可完成。

为系统打补丁的计划一经决定,用安全的手段分置补丁就非常关键。直接从业务系统分置不是一个好办法。如霍尼韦尔安全指南所述:

“直接从业务系统将微软修补程序、补丁和病毒定义文件更新分置到过程控制网络的节点不是最优的操作办法,因为它与‘最小化这些网络节点间的直接通讯’的目标相悖。”

大多数供应商建议在控制系统和IT网络间的缓冲区(DMZ)安置一个专用的补丁管理器和反病毒服务器。这样单一服务器便可一身多职了。

最后,有许多自动操作的工具和服务能够帮助公司完成补丁管理的工作。通常包括清点计算机,识别相关补丁和工作区,测试补丁,以及向各级管理层报告网络状态信息等功能。

用这种类型的工具可以极大地提高配置关键补丁时的响应时间,同时减少负责过程控制和安全防护的员工的工作量。比如,一家食品加工类的大公司报道称一旦公司配置了一个补丁管理工具,那么只一名员工就可以成功地在超过6家大公司网站管理所有的PCN补丁工作。

计划性地打补丁是正确的,应对性地打补丁是错误的

别误解我的意思,我不是说不要打补丁!恰恰相反——给漏洞打补丁对良好的安全性非常重要。然而,正如我在上一篇博客提到的,像IT策略那样定期迅速地、应对性地、不间断地打补丁并不适用于SCADA和ICS系统。

若要一个补丁策略成功,必须要适当的计划,并配合以测试和改变管理控制工具。如果没有这些程序做保障,你将使控制系统处于高风险当中。

提交

能源领域网络安全框架实施指南(英文版)

【指导手册】有效网络防御的关键控制

【操作指南】SCADA与过程控制网络防火墙配置指南

【指导手册】控制系统安全实践汇编

【操作指南】工业控制系统(ICS)安全指南

投诉建议

投诉建议