SHINE项目:1,000,000套SCADA和ICS系统与互联网相连

当我和一些高管、管理人员以及工程师交谈时,我仍然听到这样的说法:我们的SCADA和ICS设备都无法通过互联网来访问。那么这周的博客就由www.infracritical.com的Bob Radvanovsky来聊聊SHINE项目,借此来判断这种说法的真伪。

揭露一个重大问题 作者:Bob Radvanovsky

SHINE项目是为了提取关于可以从互联网访问的SCADA和ICS设备的信息。SHINE是SHodan INtelligence Extraction (SHODAN 情报提取)的缩写。我们使用现有的在线搜索引擎即SHODAN来扫描互联网,从而寻找互联网上的附加设备 。这些设备可以是计算机、打印机、交换机、PLC、SCADA RTU等以及其他任何有IP地址的设备。

SHODAN搜索引擎是通过搜索常用的TCP/UDP端口号来工作的,例如:

• 22 (SSH)

• 23 (Telnet)

• 21 (FTP)

• 80 (HTTP)

• 443 (HTTPS)

• 161 (SNMP)

SHODAN向这些设备发送连接请求,并记录设备返回的头信息(如果设备响应的话)。除了设备位于防火墙后端的情况,大多数设备都会响应,哪怕只是响应“拒绝连接”。

头信息通常能反映出响应请求的软件或设备的类型,版本信息以及设备是否打过补丁(有时候)。这就是所有存储在在线可访问数据库中的信息。

当然我们感兴趣的是PLC和RTU,因此我们创建了与SCADA和ICS相关的特定的检索项。截至目前我们使用了不到700的可搜索项,之后每周会不断增加更多的检索项。当我们在SHODAN数据库中发现这些检索项时,我们确信SHODAN已经发现了与互联网相连的SCADA/ICS产品。

SHODAN庞大的头信息数据库对于善意人员和恶意分子来说都非常有用。敌对者无需访问目标网络,就可以针对特定的软件应用程序、硬件设备、firewall、IP地址或上述项目组合进行“间接情报”收集。

恶意分子唯一需要做的就是查询数据库。以Google打比喻,就好比要暗中监视一个人只需要看看Google中存储了什么。很有可能你无需真正访问这个人的网站或Facebook页面就能在Google中发现很多相关的材料。因此在准备干坏事之前,你一直不会被发现。

互联网上有1,000,000套 SCADA和控制系统设备?

SHINE项目从2008年中期开始开展,并于2012年4月中旬开始摄取原始数据。项目的发起是为了确定SCADA/ICS设备与互联网直接相连的数量的基线。起初,许多人都说这个问题的答案是“即使有SCADA/ICS设备与互联网相连,数量也会很少”。

迄今为止,每天发现的新的SCADA/ICS设备的数量一般在2000到8000之间。到目前为止,我们收集了超过1,000,000的独立IP地址,这些IP地址都是SCADA和控制系统设备或相关的软件产品的。

这些设备包括传统的SCADA/ICS设备,例如RTU、PLC、IED/传感器设备、SCADA/HMI服务器和DCS。还有一些非传统SCADA/ICS设备,包括:

• 医疗器械 • 流量管理系统 • 汽车控制 • 交通灯控制(包括红灯和测速摄像头) • HVAC/环境控制 • 功率调节器/UPS • 安全/访问控制(包括CCTV和网路摄像头) • 串口服务器(其中许多包括Allen-Bradley DF1协议) • 数传电台

我们还发现一些有意思的控制程序是越野矿用卡车和火葬场的。我们很迷惑为什么这些应用程序也连到了互联网上。

我们所发现的设备的制造商包括(但不限于):

Allied Telesis | Delta Controls | LOGPAC | National Instruments | VxWorks |

Alcea | Digi | Itron, Inc. | OMRON | WAGO |

ABB | Ecessa | Koyo | openSCADA | WindWeb |

ADCON | Ericsson | KMC | Ouman | Wonderware |

APC | Emerson | Komatsu | Phoenix Contact |

|

Allen-Bradley | EIG | Lennox | Phillips |

|

AKCP | EnergyICT | Leica | mGuard |

|

Barik | Falcon | Lancom | Schneider Electric |

|

Caterpillar Inc. | Force10 | Lantronix | Siemens |

|

Cimetrics | Funkwerk | Moxa | RUGGEDCOM |

|

CIMON | GE | LonWorks | Rockwell Automation |

|

Control4 | Genohm | LG | Powertech |

|

CODESYS | Hirschmann | Mitsubitshi | STULZ |

|

Clorius Controls | Honeywell | Motorola | SoftPLC |

|

Datawatt | Liebherr | Niagara | Telemecanique |

|

每个月我们都会不断发现更多的制造商,并继续添加/摄取原始数据,存入到我们的数据库。其中大多数设备都是使用常见的已知网络端口发现的,如比较常见的web、telnet和FTP,SNMP似乎也越来越普遍。

许多情况下,在SCADA或ICS设备上,默认的web接口都是激活的,而且这些接口都是管理员权限。最终用户很少将其禁用。对此,我认为主要存在两方面的原因:

(1)系统集成商作为承包商,没有全面掌握被安装的产品。

(2)系统所有者不知道制造商默认开启了web接口。

无论是哪种原因,互联网上存在许多附带不安全Web服务的设备。

这一切意味着什么? 实质上,互联网是一个“公共区域”;任何人,任何地点,任何时间都可以看到、接触、访问连接到互联网的任何事物。如果SHODAN、Google、Yahoo、Bing等搜索引擎可以“看见”SCADA/控制系统设备或软件产品,那么恶意分子也能看见。意图破坏控制系统的敌对者不仅可以给拥有、运营这些设备和软件的公司造成严重的后果,也可以危害到公司的客户。

这一点适用于任何控制系统,但是最重要的基础设施部门如能源、水利和交通运输的服务中断会给我们的社会带来严重的后果。我们鼓励资产所有者保护他们的关键基础设施网络资产,但这将是一个漫长而艰苦的行程。我们希望通过SHINE项目来鼓励资产所有者更加积极主动,并且在把设备/软件产品连到互联网之前充分考虑安全。

SHINE项目的未来 我们打算在不久的将来通过一种新的方法(保密)对SCADA/控制系统进行我们自己的一系列扫描。此外,我们可能会为资产所有者提供SHINE数据,将其作为合规服务的一部分,不过我们正在探寻合适的商业模式。敬请关注更多…

你的公司情况怎样-是否有ICS设备暗中连接到了互联网上?

更多产品资讯与行业动态请关注青岛多芬诺工控网平台!

提交

助力企业恢复“战斗状态”:MyMRO我的万物集·固安捷升级开工场景方案

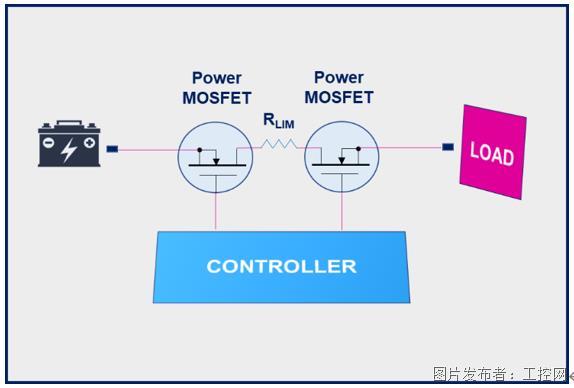

车规MOSFET技术确保功率开关管的可靠性和强电流处理能力

未来十年, 化工企业应如何提高资源效率及减少运营中的碳足迹?

2023年制造业“开门红”,抢滩大湾区市场锁定DMP工博会

2023钢铁展洽会4月全新起航 将在日照触发更多商机

投诉建议

投诉建议