一文带你了解工业控制系统的网络漏洞

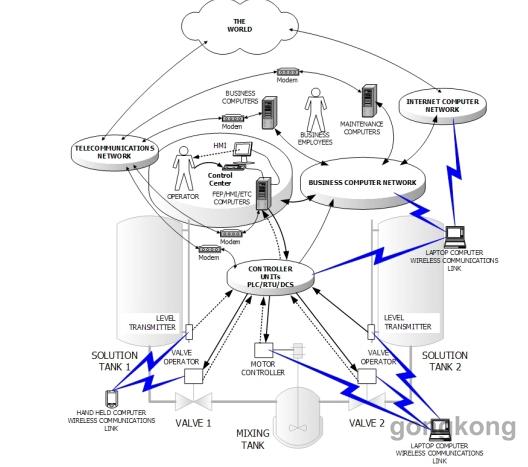

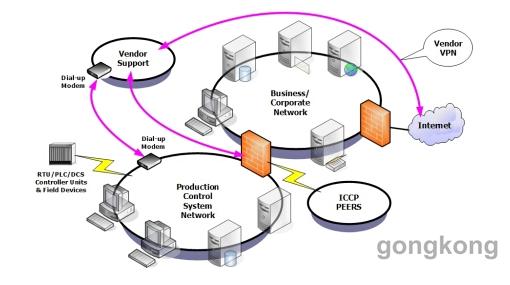

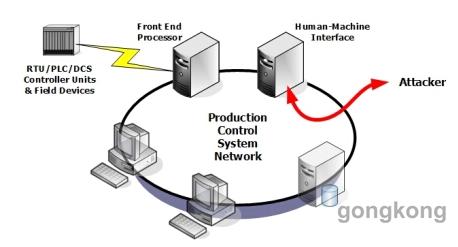

从控制系统网络的内部和外部对控制系统进行攻击时,控制系统是脆弱的。要了解控制系统相关的漏洞,用户必须知道通信类型和与控制系统的相关操作,以及解了攻击者如何利用系统漏洞使他们获益。本文仅提供一种高层的概述,不讨论攻击者利用漏洞完成入侵的细节。 一、了解控制系统的网络漏洞 要了解工业控制系统(ICS)的相关漏洞,用户必须首先了解所有可能流入和流出ICS的通信路径。图1给出了用于典型过程系统组件通信的各种设备、通信路径和方法。

图 1:对控制系统的通信访问

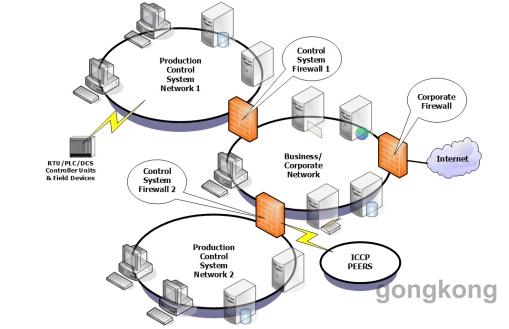

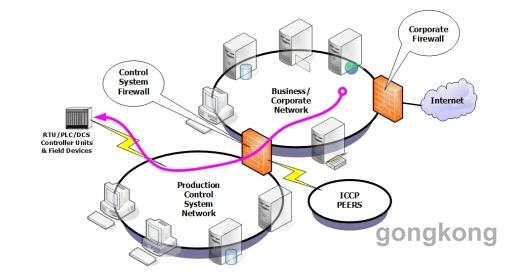

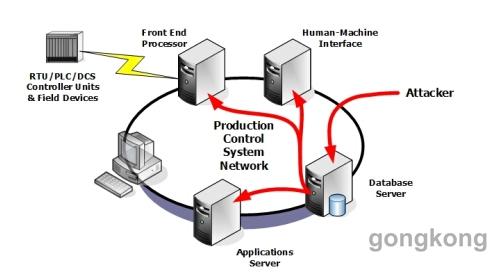

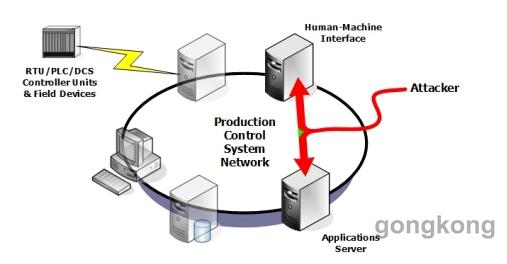

如图1中所示,使用各种计算和通信设备,有许多方法与ICS网络和组件通信。一个人如果具有对工艺设备、网络、操作系统和软件应用的知识,就可以使用这些设备和其他电子工具访问ICS。目前在未经授权连接系统和网络的无线接入点出现了漏洞。 在一个典型的大规模生产系统中,很多ICS使用监督控制和数据采集(SCADA)或分布式控制系统(DCS)的配置,有许多集成的计算机、控制器和网络通讯组件,为系统运行提供所需的功能。一个典型的网络结构如图2所示。

图2:典型双防火墙网络架构

控制器单元连接到过程设备和传感器收集状态数据,并提供设备的操作控制。控制单元与ICS数据采集服务器的通信使用不同的通信协议(用不同格式为传输的数据打包)。一个系统中的数据采集服务器和控制器单元之间的通信,在本地通常使用高速线、光纤电缆;对远程的控制器单元,通常使用无线、拨号、以太网,或组合的通信方法。 操作员或调度员通过HMI子系统监视和控制系统。 HMI提供的图形显示了设备的状态、报警和事件、系统的运行状况,以及系统相关的其他信息。操作员可以通过HMI的显示屏和键盘或鼠标与系统交互,远程操作系统装置,解决疑难问题,制做打印报告,以及执行其他操作。 系统数据的收集、处理和存储在主数据库服务器上进行。保存的数据将用于趋势、备案、监管和外部访问等业务需求。数据的各种来源包括了:数据采集服务器、操作员的控制操作、报警和事件,以及其他服务器的计算和生成。 大多数控制系统采用专门的应用程序进行运营和业务相关的数据处理。这些任务通常在先进的应用服务器上执行,从控制系统网络上的各种源采数据。这些应用程序可以是:实时操作控制的调整、报告、报警和事件,计算的数据源为主数据库服务器提供归档,或支持工程师站或其他计算机的分析工作。 工程师站提供了一种手段,对系统运行的各个方面进行监视和诊断,安装和更新程序,对失效进行恢复,以及系统管理方面的其他任务。 关键任务控制系统通常配置成一个完全的冗余架构,使系统能够从各种组件失效的情况下快速恢复。对更关键的应用要采用备份控制中心,如果主系统发生了灾难性故障,备份系统马上工作。 控制系统网络通常与业务办公网络相连接,把控制网络中的实时数据传输到企业办公室的各个部门。这些部门通常包括维护规划、客户服务中心、库存控制、管理与行政,以及依靠这些数据及时做出业务决策的部门。

企图控制ICS的攻击者必须面对三大挑战: 1.获得对ICS局域网的访问;

2.通过发现,了解过程运行的情况; 3.获得对过程的控制。 二、访问ICS局域网 攻击者需要完成的第一件事情就是要绕过外围防御获得对ICS局域网的访问。大多数ICS网络不再支持从互联网的直接远程访问。多数企业的常见做法是用防火墙分开业务局域网和ICS局域网。这不仅有助于防止黑客进入,还隔离了控制系统网络,防止了中断、蠕虫和其他发生在商业局域网中的困扰。大多数攻击者使用现成的黑客工具,直接作用于网络。攻击者有很多获取对网络访问的方法,但使用其他路径要超过常见途径。 常见的网络架构

图3:两个防火墙

在大多数控制系统中,有三种常见的架构。每个企业都有自己的细微变化,这由他们所处的环境所决定。如果防火墙、入侵检测系统以及应用级权限都实施到位,就有三重安全性。目前最常见的结构是两个防火墙的体系结构(参见图3)。业务局域网由一个隔离因特网的防火墙来保护,控制系统局域网由另一个防火墙保护,与业务局域网隔离。业务防火墙由企业的IT人员管理,控制系统防火墙由控制系统人员管理。

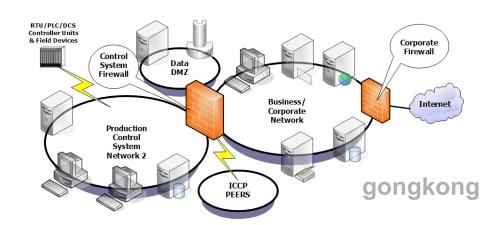

图4:控制系统的隔离区(DMZ)

第二种常见的架构是在控制系统网络建立一个隔离区(DMZ)隔开与业务局域网的连接(见图4)。这个防火墙由IT人员管理,从业务局域网和互联网两个方面保护控制系统的局域网。

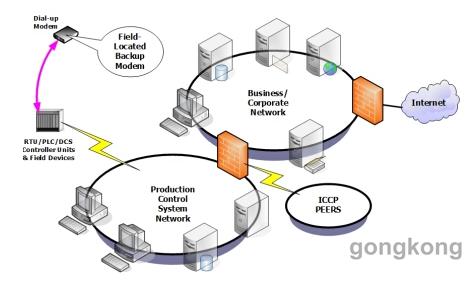

图5:业务局域网作为骨干网

大型DCS往往需要使用业务网络的多个部分作路由,连接多个控制系统局域网(见图5)。每个控制系统局域网都有自己的防火墙,使他与业务局域网分开,并且加密保护每个过程通信,因为信息要穿越业务局域网。防火墙的管理一般由控制系统和IT部门的人员共同完成。

图6:数据 DMZ

一种新的趋势是在企业局域网和控制系统局域网之间(参见图6)安装数据DMZ。它提供了一个额外的保护层,因为从控制系统局域网到业务局域网没有直接通讯。数据DMZ的增强性能取决于它的实施细节。 拨号访问远程终端(RTU)

图7:拨号访问远程终端

其中最常见的接入途径是对连接现场设备的调制解调器直接拨号(参见图7)。如果主高速线路发生故障时,调制解调器用做备份通信路径。攻击者会在一个城市拨打每个电话号码寻找调制解调器。此外,攻击者还会拨打公司每个分机寻找挂在企业电话系统中的调制解调器。大多数远程终端单元(RTU)能识别他们自己和制造他们的供应商。大多数的RTU不需要证明或密码进行验证。使用默认密码的RTU非常常见,现场仍在使用。 攻击者必须知道如何使用RTU协议控制RTU。这种控制通常(但不总是)限于单一变电站。

供应商支持

图8:供应商支持

大多数控制系统都具有供应商支持协议。在升级过程或当系统发生故障时提供支持。供应商最常见的支持手段是通过调制解调器或通过因特网与PC连接(见图8)。近年来,已过渡到用虚拟专用网(VPN)访问控制系统局域网。攻击者会尝试获取对内部供应商资源或现场笔记本电脑的访问,然后间接连接到控制系统的局域网。 信息技术(IT)控制的通信装备

图9:IT控制的通信装备

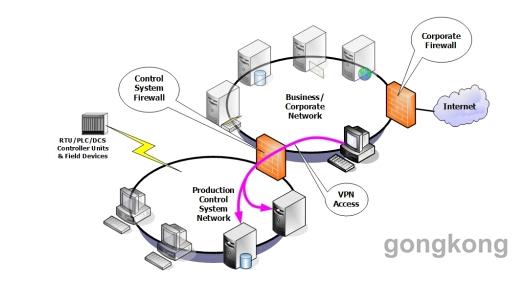

通常情况下,企业IT部门负责长距离通讯线路的运营和维护。这时,常见的问题是其中一条或多条通信线路被业务局域网控制和使用。使用微波链路和光纤线路多路复用器是最常见的解决方案。一个高水平的攻击者可以重新配置或改变那些通信装备连接控制现场网络(见图9)。 企业虚拟专用网(VPN)

图10:企业VPN

大多数控制系统提供一些机制,允许业务局域网的工程师访问控制系统局域网。最常用的方法是通过VPN到达控制防火墙(见图10)。攻击者会试图接管一台机器,等待合法用户通过VPN连接控制系统局域网,然后搭载这个连接。

数据库链接

图11:数据库链接

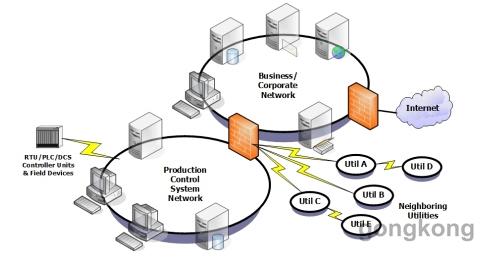

几乎每个生产控制系统都将日志记录到控制系统局域网上的数据库,然后再映射到企业局域网上。通常情况下,管理员按照规则去配置防火墙,但没花很多时间来保护数据库。一个高水平的攻击者可以访问企业局域网上的数据库,并使用特定的结构化查询语言(SQL)接管在控制系统局域网上的数据库服务器(参见图11)。如果没有使用正确的配置来阻止,几乎所有的现代数据库都会受到这种类型的攻击。 防火墙配置不当 通常,防火墙配置不当是由于历史或政治的原因。常见的防火墙缺陷包括通过微软视窗(Windows)网络数据包、通过服务和有信任的业务局域网主机。最常见的配置问题是没有提供出站数据规则。这可能允许攻击者潜入控制系统机器的有效载荷,从控制系统局域网回呼至业务局域网或互联网(见图7)。 对等设施链接

图12:对等设施链接

通常连接一个控制系统局域网最简单的方法是接管临近的公共设施或合作伙伴。从历史上看,伙伴或邻居的链接已被信任。在这种情况下,系统的安全是最弱成员的安全(参见图12)。最近,对等链接已被限制在防火墙后面的特定主机和端口。 三、过程发现 在控制系统局域网上获得立足点的攻击者,必须找到该过程实施的细节,然后想办法攻击。如果一组化学工程师负责创建一座滑石粉厂,每人都会用不同的设备和独特的配置。为了达到破坏目的,攻击者需要了解规范。只是想让过程停机的攻击者,不需要了解更多的内容。 两个最有价值的攻击点是数据采集服务器数据库和人机界面显示屏幕。每个控制系统供应商使用的数据库都有所不同,但几乎所有的控制系统都分配每个传感器、泵、断路器等设备一个唯一的编号。在通信协议级别,用编号来称呼设备。攻击者需要一张点参考编号和这些编号所代表含义的列表。 操作员的人机界面屏幕为了解过程和每个点参考编号分配意义提供了最简单的方法。每个控制系统的供应商在什么地方存储操作员人机界面屏幕和点数据库都是唯一的。把这些规则加到入侵检测系统(IDS)中对发现攻击者是非常有效的。 四、过程控制

命令直接发送到数据采集设备

图13:把命令直接发送到数据采集设备

控制过程最简单的方法是将命令直接发送到数据采集设备(参见图13)。大多数PLC、协议转换器、数据采集服务器都缺乏基本的鉴权功能。他们通常接受任何格式正确的命令。攻击者希望只需建立一个与数据采集设备的连接,然后发出相应的命令。 导出人机界面屏幕

图14:导出人机界面屏幕

一个有效的攻击方式是给攻击者导出操作员人机界面控制台的屏幕(参见图14)。市售的工具可以在Windows和Unix环境下完成此功能。只要攻击存在,操作员会看到一个“巫毒老鼠”在屏幕上到处点击。攻击者也受限于当前登录操作员可以操作的命令。举例来说,他不能改变变压器上的相线接头。

更改数据库

图15:更改数据库

有些(但不是所有的)供应商的控制系统,操作数据库中的数据可以执行控制系统的任何动作(参见图15)。 中间人攻击

图16:中间人攻击

如果攻击者知道他所操作的协议,中间人攻击可在控制系统的协议上进行。攻击者可以修改传输过程中的数据包,可以恶搞操作员人机界面的显示,也可以完全控制ICS(参见图16)。通过对命令流插入命令,攻击者可以发出任意的或针对的命令。通过更改回复,操作员得到的显示是更改后的过程画面。

提交

新大陆自动识别精彩亮相2024华南国际工业博览会

派拓网络被Forrester评为XDR领域领导者

智能工控,存储强基 | 海康威视带来精彩主题演讲

展会|Lubeworks路博流体供料系统精彩亮相AMTS展会

中国联通首个量子通信产品“量子密信”亮相!

投诉建议

投诉建议