了解敌人才能战胜敌人——细说网络犯罪

一、网络犯罪的概念

关于网络犯罪的概念,可谓众说纷纭。有学者认为网络犯罪是对计算机犯罪的另一种称谓。还有学者认为网络犯罪概念是指以网络为犯罪工具或犯罪对象,实施危害网络

信息安全的犯罪行为。这里,网络包括Internet网,我国境内的计算机互联网络,专业计算机网络,企业计算机信息网络以及其他通过专线与外国的计算机信息网络相连接的计算机信息网络。

网络是一把双刃剑,它的发展促进了经济的迅速发展,但是也给社会带来了负面效应——网络犯罪。网络犯罪必须借助网络空间这一特殊媒介。行为人通过电脑等设备进入网络空间,运用非法程序侵入他人的网络系统,使用病毒妨碍计算机系统正常运行,侵犯他人隐私,进行电子诈欺。

二、网络犯罪的基本特征

网络犯罪作为一种新兴犯罪现象,有其特殊性。

第一,广泛的犯罪危害性。危害的广泛性是指危害领域、危害对象、危害结果都具有广泛性。网络的应用使得社会的各个部门、行业形成一个“网络社会”,网络犯罪的危害领域大到高科技产业,小到人们日常生活所必需的产业,如网络购物等。

第二,虚拟化的犯罪场所。网络把人们交往和行为的场所虚拟化,通过光缆、有线电视网、卫星传送等方式进行。网络犯罪没有实际的犯罪场所,犯罪人通过虚拟场所进行犯罪行为,它的行为地和结果地往往是分离的。因此,网络犯罪的场所如何确定是一个值得深思的问题。

第三,隐蔽的犯罪行为。对于网络犯罪来说,作案被逮的概率较低,而获利则很高。网络犯罪与抢劫等犯罪一样可以获暴利,但比抢劫安全得多。网络犯罪的犯罪行为地与结果地通常是分开的。结果产生了,并不能及时查出犯罪人的信息。网络犯罪也是一种快速完成的活动,有时用分秒计算,犯罪地在哪里,犯罪地是否有痕迹均是未知数。此外,网络犯罪人,大多数都具备网络方面的专业知识,有丰富的网络操作经验,与一般人相比,犯罪更具有隐蔽性。

第四,智能化的犯罪方法。网络犯罪需要一定的专业知识和技能。具备这种知识,才能实施犯罪,才能达到其犯罪目的。正是由于掌握相关网络技术知识以及网络这一特殊的条件而产生了网络犯罪。并且网络犯罪人大多数都会提前进行周密性的安排,运用其专业知识从事智能型的网络犯罪行为,犯罪人的故意因素较为明显。

第五,信息化的犯罪本质。网络是信息化的直接产物,在网络环境中,信息无所不有,无处不在,尤其网络技术的更新与发展成了信息流动交换的根本手段和重要途径。网络犯罪的就是通过侵害网络的信息资源,或者篡改网络的信息资源,改变信息的本质,为其犯罪提供条件。

第六,年轻化的犯罪主体。在网络犯罪中,特别是黑客中,年轻人占了很大比例。这主要是因为年轻人对于新兴事物有着更大的兴趣,他们是网络使用的主力军。

三、网络犯罪的原因

网络犯罪作为一种新型犯罪,其发生有着特殊的内在因素。

第一,网络自身的缺陷。主要表现在:一是网络在通信线路上的安全缺陷,网络通信设备和媒介品种较多,网络易遭到电磁辐射、干扰、攻击。二是网络协议上的缺陷,不同国家有一套不同的管理网络的措施,彼此之间存在一定矛盾,增加了系统的复杂性和脆弱性。三是网络操作系统存在着安全缺陷。目前的操作系统主要是windows,这些软件或多或少都存在着一定的缺陷,黑客正是利用这些缺陷,设计一些程序、病毒,攻击他人的系统,并在网上传播,危害他人的网络安全。

第二,法律的滞后性。网络高速发展,而法律却相当滞后。这种滞后性比其他法律类型更为严重,而网络犯罪正是基于法律滞后性而迅速上升的原因之一。并且各国制定法律时均是按照本国国情,缺乏与别国之间的沟通,在管辖权上也存在争议,这使得法律的效能不能充分发挥。

第三,道德的缺失。网络文化是一种虚拟化的文化,人们隐藏在一条条网络线路背后,很难被人发现真实身份,这使得网络犯罪人的安全感大大提升。人们的道德行为常常是对他人进行表现自己的方式,给他人“看的”。所以,一旦进入了“反正没有人认识我”的网络界面,奉行的就会是较低的道德标准,人的行为容易失控,往往会走上犯罪的道路。

第四,犯罪的低风险。网络犯罪的成本低、效益高。网络犯罪有时仅仅需要计算机设备,并不需要行为人亲赴犯罪场所或付出其他代价,这不仅使得犯罪难以侦破,还大大提升了犯罪人的“信心”,使其对犯罪所需承担的后果有恃无恐。而且世界各国对大部分网络犯罪不处罚或者罚款了事,降低了网络犯罪的成本,使犯罪人胆大妄为,突破各种网络安全障碍,实现其犯罪的效益。

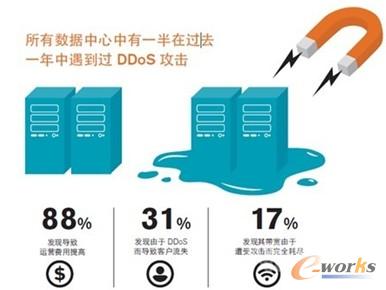

看准目标针对防护才是信息安全最强的反击

在了解了网络犯罪的概念、特点和原因之后,对于防护或者反击来说,我们必须去了解它的目标。其实目标很容易知道,那就是数据和信息本身,这也是为什么信息安全与网络犯罪是对立两面的关键原因。所以,既然知道了网络犯罪的最终目的就是那些价值数据和敏感数据本身,防御或者反击也必须从这开始。而在信息安全领域中,能同时达到防御和反击效果的安全防护技术绝对非国际先进的多模加密技术莫属。

多模加密技术采用对称算法和非对称算法相结合的技术,利用基于系统内核的透明加密,在确保了加密便利性的同时做到了加密的格式无关性,从而大大提高了加密防护的质量和全面性,可谓对数据本源最好的防御。同时多模加密技术多模特点就是能让用户自主地选择加密模式来应对各种安全威胁和适应各种安全环境,这无疑是主动出击的防御之法,甚至是可以看做一种确实的反击。值得一提的是,如此攻守兼备的加密技术其使用的典型代表正是山丽的防水墙系列。

随着技术的发展,网络犯罪和信息安全之间的斗争将越来越激烈,涉及的面也将越来越广。所以想要在这种形势下保护个人、企业甚至国家的数据和信息的本源安全,采用具有针对性且能灵活应对的加密软件是最好的选择!

图陵软件公司的数据加密安全系统结合了本地加密和文件外发控制数据备份三方面的功能和模块,力图为各级企业提供全面的数据安全防护,从文件生成、修改、保存、传输到查阅,从生命周期到传播范围上都能使企业的机密信息处于强制透明的加密状态,从而防止黑客及员工的各种窃密行为。

【全方位立体防护】T-EDS加密软件可以说是全方位、立体式的,让各级企业可以根据企业的实际需求进行自主选择或个性化定制的加密软件系统,核心文件保护系统、全文档保护系统、文件外发控制保护系统,数据备份,数据库加密图文档管理,各种功能模块合劲发力,为企业打造牢固的安全防护墙。

【多元化灵活部署】T-EDS加密软件拥有灵活多样的部署方式,服务器/客户端、C/S/C 支持本地、远程以及域推送,外网连接等模式给企业更多的选择,在适应复杂的网络安全环境下,还可进行制定开发,对接企业管理系统,扩展升级,与时俱进地紧跟企业新的安全诉求。

【持续性项目支持】图陵在提供给企业用户多样的安全防护功能的同时,还为企业专业分析安全隐患,跟踪项目实施,提供后续技术支持,及时调整完善解决方案,从而提供给企业持续性的安全保障。

身处不安定的网络时代,不预期什么时候会遇到未知的网络安全威胁,就像走在险象环生的丛林,只有掌握扎实的丛林法则,才能不惧路上的豺狼虎豹,而企业在网络丛林中要想处于时刻安全状态,就要做好数据本源的防护,为自己穿上一层安全的防护衣。

T-EDS加密软件核心文件保护工具下载地址:

官网1:http://www.ccpdm.com/

官网2:http://www.tuzhijiami.com/

更多资讯及优惠请关注公司官方网站!

投诉建议

投诉建议