工控网络安全防护关键:一中心、两分离、三边界

当前,随着工业信息化的迅猛发展,“两化融合、工业互联网”等国家战略的推出,以及云计算、大数据、人工智能、物联网等新一代信息技术与制造技术的加速融合,工业控制系统(以下简称“工控系统”)由从原始的封闭独立走向开放、由单机走向互联、由自动化走向智能化。但在工业企业获得巨大发展动能的环境背景下,也产生了大量安全风险,工控安全正面临严峻的挑战。

要做好工控系统的安全防护方案,不仅要对工控系统及相关网络有深入了解,更要对其所承载的业务有着足够认识。但从现状来说,工控安全人员与业务运行、系统运行的衔接性还有待加强,掌握的数据不够准确,对工控系统的网络安全需求定位不够清晰,导致实施的安全防护策略对系统运行产生非正面的影响,或使用的相关网络安全技术针对性不足,没有真正起到防护作用。

一、工控系统的特殊性

工控系统以“可用性”为第一安全需求,而传统IT网络安全以“机密性”为第一安全需求。在信息安全的三个属性(机密性、完整性、可用性)中,传统安全的优先顺序是机密性、完整性、可用性,而工控系统则是可用性、完整性、机密性。

工控系统对实时性要求高,不允许延迟,更不允许出现网络中断。针对这一差异,无论是工控安全解决方案还是工控安全产品均要考虑工控系统这一特点:

1.工控安全产品

必须从软硬件设计上达到更高的可靠性,例如:硬件要求无风扇设计与宽温宽压设计,像工业防火墙还要支持Bypass功能等。

2.安全解决方案

工控安全解决方案的体系、框架均要围绕着工控系统的生命周期高可用性出发,最大程度地保护工控系统的安全,避免与工控系统产生冲突,让工业生产始终保持绿色生产。

二、工控系统风险与需求

1.工控网络层面

工控环网、调度网、信息管理网、视频网及第三方边界等互联互通、多网互联,大区生产企业对数据流向不清晰、隔离措施不完善、隔离强度不够等,存在网络层面各区域间及跨网交换非授权访问风险以及病毒横向传播风险。

2.工控主机层面

工控主机系统漏洞很少修补、补丁不敢下载、身份认证方式单一等,工控主机也未部署对已知和未知病毒的防护措施,工控主机环境存在误操作、非法攻击、勒索病毒感染等风险,迫切需要对工控主机进行主机加固、病毒免疫等。

3.工控协议层面

在当前的生产网络中,各类安全威胁不断涌入工业控制系统,大多生产企业内部缺少工业流量监测审计手段,无法针对工控系统协议层面存在的恶意攻击、异常流量进行审计,更无法对工控指令攻击和控制参数篡改进行实时监测和告警,让网络入侵长时间陪同,最终导致安全生产事故的发生。

4.工控管理层面

工业企业缺乏符合落地的工控安全管理制度,未建立安全管理体系,各种管理制度不完善,甚至无安全管理人员等,因此大大制约了生产企业快速发展。

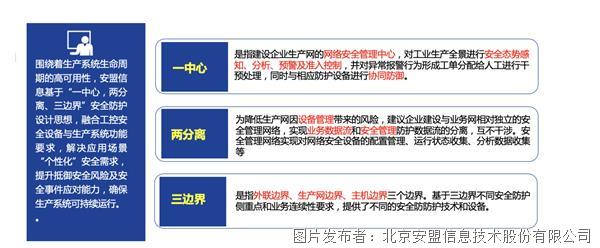

三、一中心、二分离、三边界

基于以上背景与需求,安盟信息工控安全解决方案防御理念从一中心、两分离,三边界三点出发。

安盟信息工控安全解决方案防御理念

1.一中心

问题分析

由于工控系统脆弱性十分明显,使用者对资产底数不清、安全态势不明、风险预警缺乏。

在安全防护不易开展、用户不敢尝试和措施难以执行等原因,导致工控系统信息安全如同瓷器店里捉老鼠。瓷器很脆弱,既要抓住老鼠,又不能破坏瓷器。在这种情况下就要坚持一体化安全管理。

解决方案

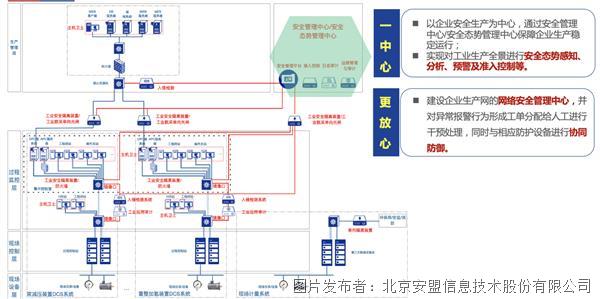

以企业安全生产为中心,通过安全管理中心/安全态势管理中心保障企业生产稳定运行,实现对工业生产全景进行安全态势感知、分析、预警及准入控制等。

另外,需要对异常报警行为形成工单分配给人工进行干预处理,同时与相应防护设备进行协同防御。

一中心:坚持一中心,让安全赋能生产,促生产、保生产

2.两分离

问题分析

在工控网络管理中,存在工控业务流与安全管理数据流,那工控系统运行和网络安全管理会不会冲突呢?答案是肯定的。

形成这种情况一是因为工控系统的特点业务流决定的,在一些工业客户中,生产网单向上传数据到管理网,管理网无下发数据,因此部署在管理网的安全管理中心,无法收集日志与管理生产网安全设备。

二是工控系统在建设之初并没有过多考虑网络安全的需求,一些生产系统在并发、性能及安全上有一定瓶颈,后期安全的介入,无论是运维操作还是数据上传,在工控系统中产生影响是不可避免的。工控安全以业务系统稳定为重心,安全与业务统筹兼顾,互为补充的和谐状态。

解决方案

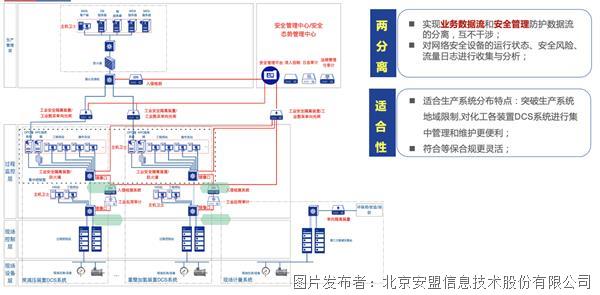

实现业务数据流和安全管理防护数据流的分离,互不干涉;对网络安全设备的运行状态、安全风险、流量日志进行收集与分析。

方案要适合生产系统分布特点,突破生产系统地域限制,如对各装置DCS系统安全设备进行集中管理与维护。

两分离:楚河汉界+互不干涉,构建业务与安全数据分离

3.三边界

问题分析

工控系统作为国家关键基础设施的重要组成部分,已经成为黑客、黑产、极端势力攻击的重要目标,生产企业数字化、网络化、智能化发展的同时,网络安全隐患和风险陡然加剧,众多信息系统从彼此孤立向数据互通、系统互联的全联通方向发展,给工业生产智能化带来新的安全挑战与风险。

工控系统存在若干个边界,如信息化、调度中心、企业内部边界;集团管理、主管机构及其他第三方监管单位等外部边界等。工控系统主要的三边界为生产网与第三方外联边界、生产网与管理网边界以及主机边界。

从现状看,很多企业掌握的内外部边界不够准确,对工控系统的业务流向不够清晰,导致边界安全防护没有真正起到防护作用,这些都会影响到生产业务的连续性。

解决方案

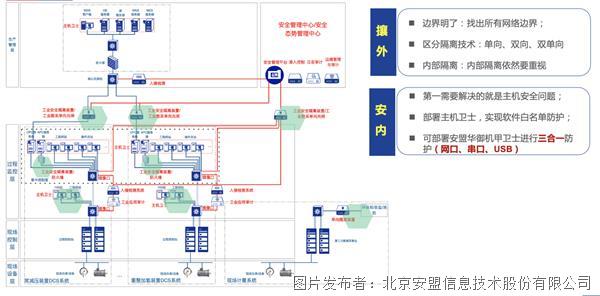

攘外

▲ 边界明了:找出所有网络边界

▲ 区分隔离技术:单向、双向、双单向

▲ 内部隔离:内部子域隔离依然要重视

安内

▲ 第一需要解决的就是主机安全问题

▲ 部署主机卫士,实现软件、进程白名单防护

▲同时可部署安盟华御机甲卫士进行三合一防护(网口、串口、USB)

三边界:攘外+安内,构建边界安全防御体系

工控三边界防护是工控安全最重要的措施,应坚持“能单向不双向”、“能双单向不双向”的原则:

▲即根据实际业务流向需求,即能通过单向数采光闸完成业务数据交换需求的,优先选择此方案,如与第三方外联及信息化的OPC采集等。

▲ 单向无法满足业务需求的,可以利用两套单导平台完成正反向数据交换,两条独立通路,互不干涉,即工控系统与办公互联可选择此方案。

▲ 最后是选择普通双向交换,即域内交换或各工艺间的隔离选择此方案。

总结

工控安全强调的是与工控系统本体安全相融合,工控安全是个大安全范畴,是支撑工控系统整个生命周期的高可用性的关键,由控制系统本身安全、安全防护设备、业务生产过程安全、功能安全、工控网络安全、信息安全共同构成,解决方案需将工控安全与工业生产深度融合,着重保障工控系统可用性为目标,综合运用功能安全、信息安全等技术手段和防护措施,保障工控系统在生命周期内的安全稳定运行。

随着工业企业的发展,传统IT安全设备或单一的技术手段已经不能保证工控系统的安全稳定运行,只有建立工控安全顶层保障体系,从自主可控、密码赋能、协议安全等顶层设计出发,才能从根本上解决工控系统的网络安全隐患。安盟信息凭借在新一代边界安全、工业互联网安全、商用密码应用和数据安全方面深入地理解和深厚的经验,多维度强化工控安全防护能力,推动我国数字经济进入全面发展的新时代,助力我国工业行业高质量发展!

提交

一站式全覆盖|安盟信息助力建设云密码服务运营体系

商用密码产品|服务器密码机的前世今生

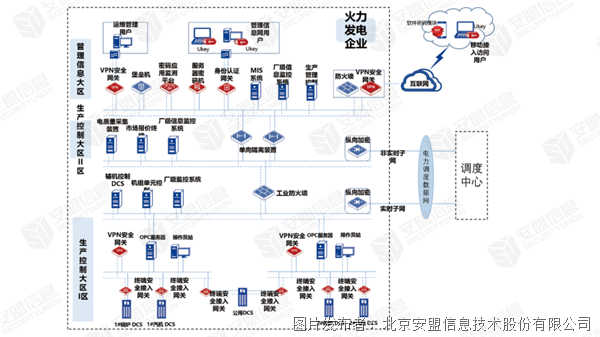

创新商用密码应用|火力发电厂信息系统密码应用方案

携手共赴未来 护航数智发展 新奥集团与安盟信息签署战略合作

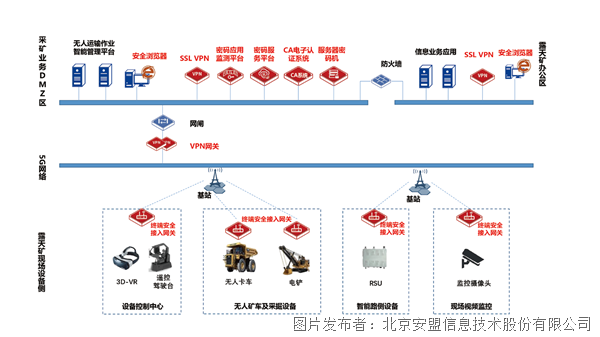

智慧矿山无人矿车密码应用解决方案

投诉建议

投诉建议