与信息技术结合之后的控制系统安全

2008/4/22 11:05:00

引言

在当今这个病毒、蠕虫、黑客和恐怖分子横行的世界里,公司的计算机系统的安全是一个备受关注的一个问题。在大多数公司里,管理主管责令IT部门负责在整个公司范围内的所有计算机资源的保护工作。

在能源、公共事业和过程制造市场上的商业行为主要使用两种类型的计算机网络——一种是支持企业信息系统功能(如财务、HR、录入、计划编制、邮件、生成文件);另外一种就是可以实时控制操作行为的网络。第二种类型的网络与工业有关,是指技术信息网络(或实时控制系统),被数据采集与监视控制系统(SCADA)、分布式控制系统(DCS)和制造执行管理系统(MES)所采用。

曾经有一段时间,这两种网络是彼此完全分开的,应用于不同的设备、操作系统,使用不同的协议。而且,现在某种程度上这种情况仍然存在,基于成本优点,控制网络已经采用了IT技术。此外,许多公司已经意识到,SCADA、DCS和MES计算机产生了大量的宝贵信息,于是他们把两种网络相结合,使得一些操作数据在整个公司都变的易于访问。

所以,如果IT人员要为计算机安全负责,当今,使用许多相同的技术,把控制系统与企业系统相结合,是不是IT人员也同样要决定在控制系统上要安装什么样的安全设备呢?

这个问题的答案却不是想当然的。

操作人员和工厂工程师也十分关注控制系统安全。他们负责整个工厂进程的可靠性、有效性、安全性和准确性。他们的职能关乎产品生产和企业收益,所以,当决定安全因素时,他们所关注的、以及他们的优先权和常识是不可小觑的。

优先权和结果

在筹划安全性时,对IT的关注可以总结为CIA——支持机密性、准确性和有效性(当然不是中央情报局的意思)。

对于企业系统来说,这些优先权包括:

1. 机密性——不管怎样,要保护在服务器上的信息不丢失和泄漏;

2. 准确性——维持公司信息系统的精确度;

3. 有效性——网络服务器、邮件服务器或是台式电脑可以经受的住短时间断电。一些应用程序在非尖峰时刻取出不用,作为维护和备用使用。

对于一个工厂控制过程的实施系统来说,譬如电网和管道,优先权则是相反的:

1. 有效性——被控制的过程在本质上是连续的,在没有监控的条件下,有时会出现不稳定状态,在强电流和高压力的状态下可能会出现潜在的危险。批量处理可以运行数天,通常十分昂贵——例如,一个简单的批量在一个生物技术公司有可能价值几十万美元。所以,对于控制系统来说,有效性是优先权最高的。在很长一段时间里,它都必须24×7小时不间断工作。设计控制系统时,要在很多等级进行操作,并备有被本地控制器支持的冗余系统,当出现故障时,作为备用被安全停车系统启用。

2. 准确性——在控制系统上的信息是从传感器上自动收集的,而且往往很短暂。在下一个扫描周期内,数据往往会发生了变化。关键条件就是从传感器到控制计算机和从执行机构采集回的信号在传输过程中保证准确性和正确性。在SCADA系统中,这往往包括通过低速的串行连接进行传送。

3. 机密性——通常,在控制系统上传输的信息不是专有的,当然个别情况出外——例如,某些具有专利权的控制过程。

企业系统与控制系统最大的不同在于,控制系统直接与管道、电网和过程设备连接。一个安全漏洞往往会造成严重的后果,包括减少收入、环境污染、进程中断和对人身安全造成危险。

因为后果的严重性,控制系统操作人员和IT安全专家相互合作来保护控制网络安全就变的至关重要了。双方需要通力合作,努力了解这两个不同网络世界的相同和不同点。

IT人员的观点

IT安全人员被牵扯到控制系统安全里去,一方面是因为他们因为业务需要被考虑在内,或是他们了解到工厂有计划要安装一个控制系统安全产品。不管在那种情况下,IT人员的第一反应就是把它最为企业系统安全问题的扩展看待它。

因为他们所管理的网络的层次很多和也很复杂,IT人员通常会选择一些产品供应商,授权他们的一些产品,并应用于网络之中。他们没有时间和精力来考虑单个的环境。

IT人员把控制用计算机只当成一个其它的普通计算机,当进一步研究时,就会大吃一惊。把这两种系统同等对待往往会造成意想不到或是灾难性的后果。例如,在控制网络上进行端口扫描,就会造成类似于DOS攻击一样的影响。安装一个最新的补丁来修补一个安全漏洞将会导致控制应用失败或是迫使生产线停车。强制使用口令策略将可能在紧急情况下使操作工不能做出恰当即时的处理。

IT人员没有必要对这个全新的世界做到十分了解。

控制系统期望可以使用10年以上。一旦它们被测试和运行,在配置上进行任何改变是最不愿意看到的情况,因为它可能会导致系统故障。在一个已经高度校准的行业里,这样的改变往往会导致十分昂贵的再次校准过程。

在实时环境中连续工作的控制软件给操作系统带来很大的压力,需要大量的测试。因此,一个控制系统供应商往往不会全部支持所发布的每一个操作系统。直至最近,2004年年中,一些主要的DCS供应商也只是把他们的旗舰产品应用于Windows NT/SP1环境之下。

在这总环境之下,一个IT人员的简单操作,例如当发现一个漏洞时,想用最新的补丁即时更新所有的计算机是非常困难的,有时甚至是不可能实施的。反病毒扫描又是一例。运行AV软件将会使计算机运行速度变慢。如果这种影响已经干扰了控制功能或是明显的降低了HMI站的显示时间,这将是不允许发生的了(有效性比准确性和机密性更加重要)。

对于IT人员来说,另外一个比较意外的发现就是有各种各样的新设备要连接到控制网络。不管它们是可编程控制器(PLC),远程测控终端(RTU)或是分布式控制器——他们与企业网络中的设备是如此的不同。他们可能运行不同的操作系统,使用专有的通讯协议,具有有限的计算能力或许还会有未知的弱点。这些新来的设备都使用TCP/IP通讯,通常支持Telnet、FTP、访问端口和网路服务器,口令,有时还会设置到工厂默认值。

IT人员开始思考如何保护这种类型的环境的安全,是否可以把它排除在已经管理良好的企业网络之外。

控制人员的观点

从控制系统操作人员方面考虑,安全是维护控制系统准确性和有效性的重大课题——简而言之,要保持网络设备和控制计算机和控制软件在尖峰时刻操作的有效性。

操作人员已经限制了其它员工和预算来达到这个目标,他们最不能忍受的事情就是一种临界方案,只能解决一部分问题。因为安全问题已经变的越来越重要,解决方案需要适应控制系统的有效性和可靠性的整个大环境。

例如,在控制网络中增加入侵检测已经成为纵深防御策略中广为接收的一部分。但是IDS传感器可以生成一个事故日志,很快覆盖操作行为。如果把数据传送给IT人员或是管理服务供应商,他们对实时网络毫无了解,所以无法做出判断。而且他们既没有技术也没有授权来对控制系统做出操作。他们所能做的只有把事故信息返回给操作人员。

幸好,控制网络比企业网络规模小,也更加稳定。可以配置控制系统入侵传感器来检测通讯,标志报警。企业级别的入侵传感器在一个很大的动态的环境中运行,它们的法则更加复杂。在控制网络中,划定正常网络的基线,只有当异常发生时才会报警是有可能的。这可以被熟悉此系统的操作人员即时处理。

因为关键任务系统直接与过程设备连接,他们需要在互联网上得到保护,也要免受外来入侵。经验丰富的内部人员要对影响控制系统的网络事故的报告负责。因为控制和企业网络已经相互连接,即使无心的或是意外的操作时都可以威胁到控制系统。

理想情况下,操作人员只管理控制网络,包括计算机和符合各种规则的控制应用软件。计算机性能跟踪、关键文件监控、检查DCS或是SCADA日志文件和检测入侵都是整个控制系统健康和安全的指示器。只有在重大事件发生时,并有可能会发展成影响网络安全的威胁时,才会监控信息24x7,把它和网络入侵事件报警结合在一起,提醒技术人员。

添加这些传感器,尤其是在控制系统上,需要十分谨慎的设计,以保证其只占用很少的CPU和网络带宽,尽量避免影响干扰实时性要求很高的操作。

然而,监控和检测网络的状况十分重要——要不然,你怎么能知道是否遭到攻击?我们不能控制我们没有检测到的东西。

努力保护国家关键基础设施显然在此之列。在北美电网大规模停电事故的报告中并没有发现一些特别的网络袭击事件的证据,但是,报告却建议实施一系列的网络安全步骤,包括控制和管理系统安全,网络监控和事故管理等。

为企业而设计的安全解决方案并没有考虑到任何控制系统以及它们所使用的协议,虽然它们可以应用于网络级别的设备,例如交换机和路由器,但是它们对于控制系统的其它部分来说是不可预见的。

结果,IT人员在执行他们标准的安全方法时——比如防火墙或是网络IDS传感器时,操作人员往往对其结果不满。并不是因为IT安全设备没有以预设的方式运行,而是因为当遇到控制系统的某些需求时,它就寸步难行了。通常,操作人员没有权限访问安全设备,所以他们也不能控制这些安全设备对危险环境的反映。但是他们对于可靠性、有效性、安全性和工厂、管道或是传输网路的准确性方面是有责任的。

结论与建议

许多公司没有明确的规定由谁来负责操作级别的系统安全。没有人员愿意为此负责,也不会出现操作人员与IT人员都为此负责的情况。哪种方法都不是有效且高效的。考虑到其专有的属性和漏洞出现时的潜在严重后果,操作级别系统的安全性必须放在公

在当今这个病毒、蠕虫、黑客和恐怖分子横行的世界里,公司的计算机系统的安全是一个备受关注的一个问题。在大多数公司里,管理主管责令IT部门负责在整个公司范围内的所有计算机资源的保护工作。

在能源、公共事业和过程制造市场上的商业行为主要使用两种类型的计算机网络——一种是支持企业信息系统功能(如财务、HR、录入、计划编制、邮件、生成文件);另外一种就是可以实时控制操作行为的网络。第二种类型的网络与工业有关,是指技术信息网络(或实时控制系统),被数据采集与监视控制系统(SCADA)、分布式控制系统(DCS)和制造执行管理系统(MES)所采用。

曾经有一段时间,这两种网络是彼此完全分开的,应用于不同的设备、操作系统,使用不同的协议。而且,现在某种程度上这种情况仍然存在,基于成本优点,控制网络已经采用了IT技术。此外,许多公司已经意识到,SCADA、DCS和MES计算机产生了大量的宝贵信息,于是他们把两种网络相结合,使得一些操作数据在整个公司都变的易于访问。

所以,如果IT人员要为计算机安全负责,当今,使用许多相同的技术,把控制系统与企业系统相结合,是不是IT人员也同样要决定在控制系统上要安装什么样的安全设备呢?

这个问题的答案却不是想当然的。

操作人员和工厂工程师也十分关注控制系统安全。他们负责整个工厂进程的可靠性、有效性、安全性和准确性。他们的职能关乎产品生产和企业收益,所以,当决定安全因素时,他们所关注的、以及他们的优先权和常识是不可小觑的。

优先权和结果

在筹划安全性时,对IT的关注可以总结为CIA——支持机密性、准确性和有效性(当然不是中央情报局的意思)。

对于企业系统来说,这些优先权包括:

1. 机密性——不管怎样,要保护在服务器上的信息不丢失和泄漏;

2. 准确性——维持公司信息系统的精确度;

3. 有效性——网络服务器、邮件服务器或是台式电脑可以经受的住短时间断电。一些应用程序在非尖峰时刻取出不用,作为维护和备用使用。

对于一个工厂控制过程的实施系统来说,譬如电网和管道,优先权则是相反的:

1. 有效性——被控制的过程在本质上是连续的,在没有监控的条件下,有时会出现不稳定状态,在强电流和高压力的状态下可能会出现潜在的危险。批量处理可以运行数天,通常十分昂贵——例如,一个简单的批量在一个生物技术公司有可能价值几十万美元。所以,对于控制系统来说,有效性是优先权最高的。在很长一段时间里,它都必须24×7小时不间断工作。设计控制系统时,要在很多等级进行操作,并备有被本地控制器支持的冗余系统,当出现故障时,作为备用被安全停车系统启用。

2. 准确性——在控制系统上的信息是从传感器上自动收集的,而且往往很短暂。在下一个扫描周期内,数据往往会发生了变化。关键条件就是从传感器到控制计算机和从执行机构采集回的信号在传输过程中保证准确性和正确性。在SCADA系统中,这往往包括通过低速的串行连接进行传送。

3. 机密性——通常,在控制系统上传输的信息不是专有的,当然个别情况出外——例如,某些具有专利权的控制过程。

企业系统与控制系统最大的不同在于,控制系统直接与管道、电网和过程设备连接。一个安全漏洞往往会造成严重的后果,包括减少收入、环境污染、进程中断和对人身安全造成危险。

因为后果的严重性,控制系统操作人员和IT安全专家相互合作来保护控制网络安全就变的至关重要了。双方需要通力合作,努力了解这两个不同网络世界的相同和不同点。

IT人员的观点

IT安全人员被牵扯到控制系统安全里去,一方面是因为他们因为业务需要被考虑在内,或是他们了解到工厂有计划要安装一个控制系统安全产品。不管在那种情况下,IT人员的第一反应就是把它最为企业系统安全问题的扩展看待它。

因为他们所管理的网络的层次很多和也很复杂,IT人员通常会选择一些产品供应商,授权他们的一些产品,并应用于网络之中。他们没有时间和精力来考虑单个的环境。

IT人员把控制用计算机只当成一个其它的普通计算机,当进一步研究时,就会大吃一惊。把这两种系统同等对待往往会造成意想不到或是灾难性的后果。例如,在控制网络上进行端口扫描,就会造成类似于DOS攻击一样的影响。安装一个最新的补丁来修补一个安全漏洞将会导致控制应用失败或是迫使生产线停车。强制使用口令策略将可能在紧急情况下使操作工不能做出恰当即时的处理。

IT人员没有必要对这个全新的世界做到十分了解。

控制系统期望可以使用10年以上。一旦它们被测试和运行,在配置上进行任何改变是最不愿意看到的情况,因为它可能会导致系统故障。在一个已经高度校准的行业里,这样的改变往往会导致十分昂贵的再次校准过程。

在实时环境中连续工作的控制软件给操作系统带来很大的压力,需要大量的测试。因此,一个控制系统供应商往往不会全部支持所发布的每一个操作系统。直至最近,2004年年中,一些主要的DCS供应商也只是把他们的旗舰产品应用于Windows NT/SP1环境之下。

在这总环境之下,一个IT人员的简单操作,例如当发现一个漏洞时,想用最新的补丁即时更新所有的计算机是非常困难的,有时甚至是不可能实施的。反病毒扫描又是一例。运行AV软件将会使计算机运行速度变慢。如果这种影响已经干扰了控制功能或是明显的降低了HMI站的显示时间,这将是不允许发生的了(有效性比准确性和机密性更加重要)。

对于IT人员来说,另外一个比较意外的发现就是有各种各样的新设备要连接到控制网络。不管它们是可编程控制器(PLC),远程测控终端(RTU)或是分布式控制器——他们与企业网络中的设备是如此的不同。他们可能运行不同的操作系统,使用专有的通讯协议,具有有限的计算能力或许还会有未知的弱点。这些新来的设备都使用TCP/IP通讯,通常支持Telnet、FTP、访问端口和网路服务器,口令,有时还会设置到工厂默认值。

IT人员开始思考如何保护这种类型的环境的安全,是否可以把它排除在已经管理良好的企业网络之外。

控制人员的观点

从控制系统操作人员方面考虑,安全是维护控制系统准确性和有效性的重大课题——简而言之,要保持网络设备和控制计算机和控制软件在尖峰时刻操作的有效性。

操作人员已经限制了其它员工和预算来达到这个目标,他们最不能忍受的事情就是一种临界方案,只能解决一部分问题。因为安全问题已经变的越来越重要,解决方案需要适应控制系统的有效性和可靠性的整个大环境。

例如,在控制网络中增加入侵检测已经成为纵深防御策略中广为接收的一部分。但是IDS传感器可以生成一个事故日志,很快覆盖操作行为。如果把数据传送给IT人员或是管理服务供应商,他们对实时网络毫无了解,所以无法做出判断。而且他们既没有技术也没有授权来对控制系统做出操作。他们所能做的只有把事故信息返回给操作人员。

幸好,控制网络比企业网络规模小,也更加稳定。可以配置控制系统入侵传感器来检测通讯,标志报警。企业级别的入侵传感器在一个很大的动态的环境中运行,它们的法则更加复杂。在控制网络中,划定正常网络的基线,只有当异常发生时才会报警是有可能的。这可以被熟悉此系统的操作人员即时处理。

因为关键任务系统直接与过程设备连接,他们需要在互联网上得到保护,也要免受外来入侵。经验丰富的内部人员要对影响控制系统的网络事故的报告负责。因为控制和企业网络已经相互连接,即使无心的或是意外的操作时都可以威胁到控制系统。

理想情况下,操作人员只管理控制网络,包括计算机和符合各种规则的控制应用软件。计算机性能跟踪、关键文件监控、检查DCS或是SCADA日志文件和检测入侵都是整个控制系统健康和安全的指示器。只有在重大事件发生时,并有可能会发展成影响网络安全的威胁时,才会监控信息24x7,把它和网络入侵事件报警结合在一起,提醒技术人员。

添加这些传感器,尤其是在控制系统上,需要十分谨慎的设计,以保证其只占用很少的CPU和网络带宽,尽量避免影响干扰实时性要求很高的操作。

然而,监控和检测网络的状况十分重要——要不然,你怎么能知道是否遭到攻击?我们不能控制我们没有检测到的东西。

努力保护国家关键基础设施显然在此之列。在北美电网大规模停电事故的报告中并没有发现一些特别的网络袭击事件的证据,但是,报告却建议实施一系列的网络安全步骤,包括控制和管理系统安全,网络监控和事故管理等。

为企业而设计的安全解决方案并没有考虑到任何控制系统以及它们所使用的协议,虽然它们可以应用于网络级别的设备,例如交换机和路由器,但是它们对于控制系统的其它部分来说是不可预见的。

结果,IT人员在执行他们标准的安全方法时——比如防火墙或是网络IDS传感器时,操作人员往往对其结果不满。并不是因为IT安全设备没有以预设的方式运行,而是因为当遇到控制系统的某些需求时,它就寸步难行了。通常,操作人员没有权限访问安全设备,所以他们也不能控制这些安全设备对危险环境的反映。但是他们对于可靠性、有效性、安全性和工厂、管道或是传输网路的准确性方面是有责任的。

结论与建议

许多公司没有明确的规定由谁来负责操作级别的系统安全。没有人员愿意为此负责,也不会出现操作人员与IT人员都为此负责的情况。哪种方法都不是有效且高效的。考虑到其专有的属性和漏洞出现时的潜在严重后果,操作级别系统的安全性必须放在公

提交

查看更多评论

其他资讯

助力企业恢复“战斗状态”:MyMRO我的万物集·固安捷升级开工场景方案

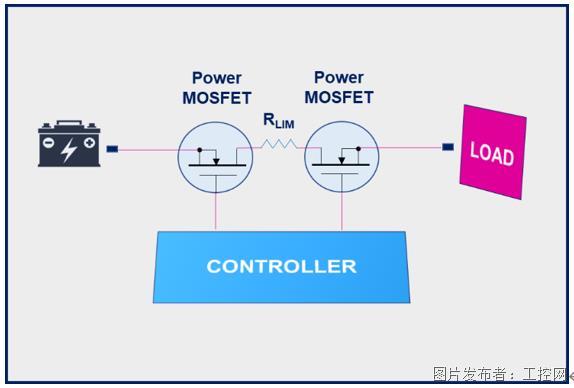

车规MOSFET技术确保功率开关管的可靠性和强电流处理能力

未来十年, 化工企业应如何提高资源效率及减少运营中的碳足迹?

2023年制造业“开门红”,抢滩大湾区市场锁定DMP工博会

2023钢铁展洽会4月全新起航 将在日照触发更多商机

投诉建议

投诉建议